Over het algemeen wordt aangenomen dat alleen Windows-computers die kunnen worden geïnfecteerd met backdoor trojan, maar het scenario is overuren veranderd. Onlangs zijn een groot aantal Macs (600.000 plus Macs inclusief 247 van Cupertino: het is het hoofdkwartier van Apple) gevonden besmet met een backdoor trojan Flashback (Trojan-Downloader.OSX.Flashfake.ab). Opgemerkt moet worden dat de trojan werkt aan de eerbiedbaarheid van Java (Java 6 update 31.) en niet de kern Mac OS. De fout van Apple is echter dat ze de CVE-2012-0507-exploit niet hebben gepatcht, zelfs niet na 6 weken.

Als je dit leest op je glimmende nieuwe MacBook Pro of een Mac, zou je nu moeten denken hoe je het kunt verwijderen. Welnu, hier is een richtlijn over hoe u kunt achterhalen of u bent geïnfecteerd met de Flashback-trojan, hoe u deze handmatig kunt verwijderen en hoe u kunt worden beschermd tegen toekomstige aanvallen.

Stappen

-

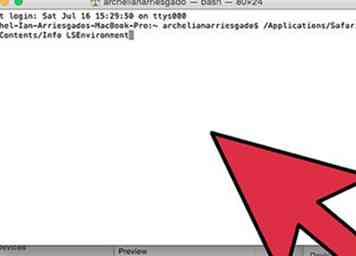

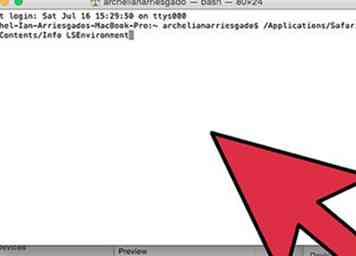

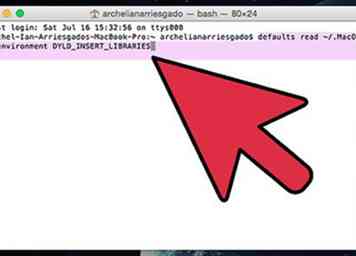

1 Voer de volgende opdracht uit in Terminal: standaard lees / Toepassingen / Safari.app/Contents/Info LSEnvironment.

1 Voer de volgende opdracht uit in Terminal: standaard lees / Toepassingen / Safari.app/Contents/Info LSEnvironment. -

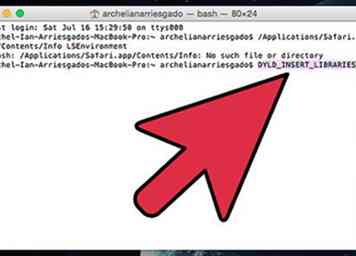

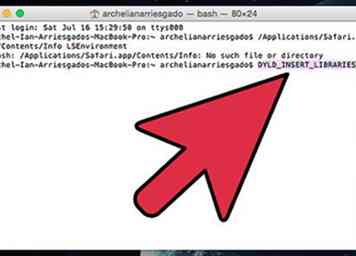

2 Let op de waarde, DYLD_INSERT_LIBRARIES.

2 Let op de waarde, DYLD_INSERT_LIBRARIES. -

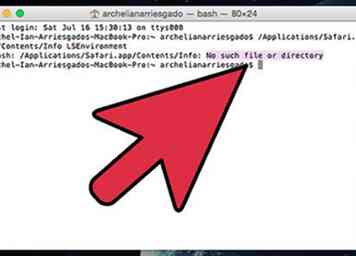

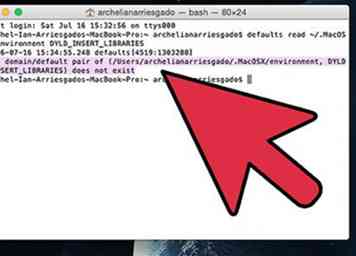

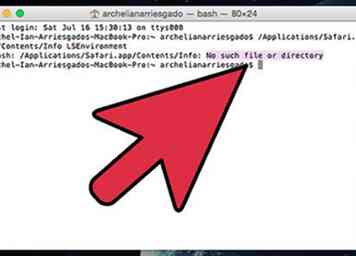

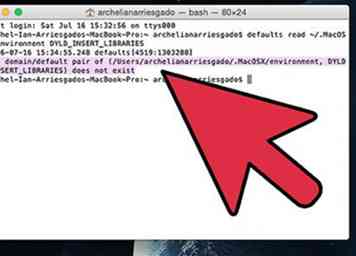

3 Ga naar stap 8 als u het volgende foutbericht krijgt: "Het domein / standaardpaar (/Applications/Safari.app/Contents/Info, LSEnvironment) bestaat niet".

3 Ga naar stap 8 als u het volgende foutbericht krijgt: "Het domein / standaardpaar (/Applications/Safari.app/Contents/Info, LSEnvironment) bestaat niet". -

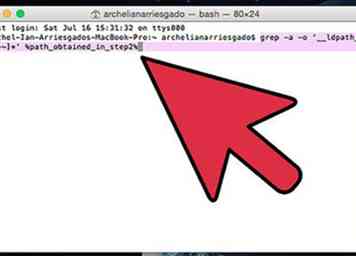

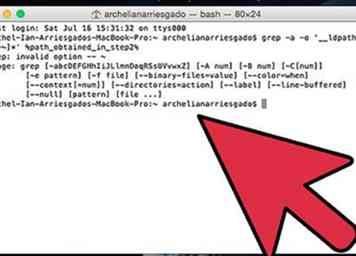

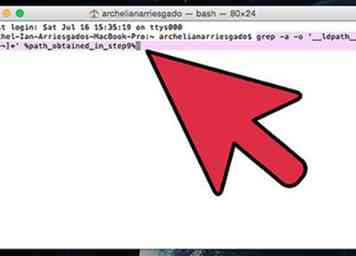

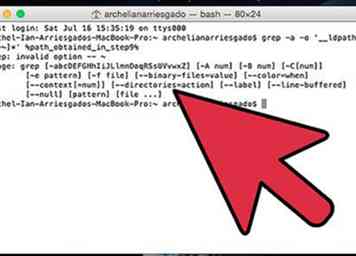

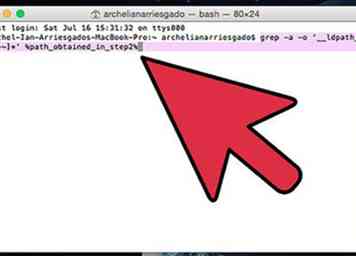

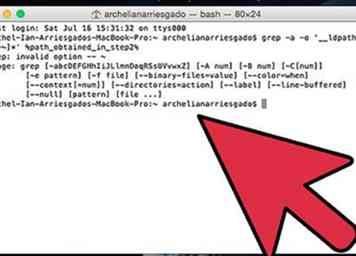

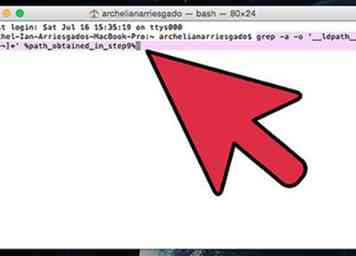

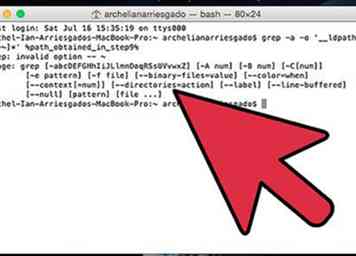

4 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%.

4 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%. -

5 Noteer de waarde na "__ldpath__".

5 Noteer de waarde na "__ldpath__". -

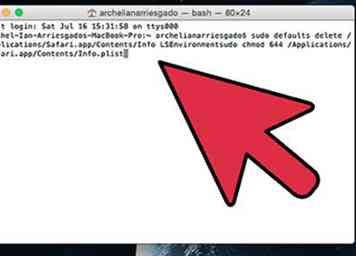

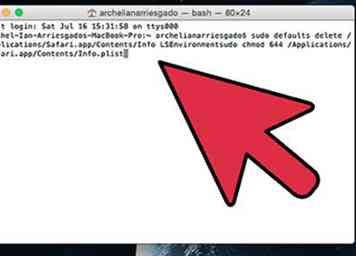

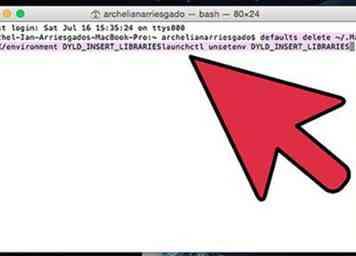

6 Voer de volgende opdrachten uit in Terminal (controleer eerst of er maar één item is, vanaf stap 2): sudo standaard instellingen delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist.

6 Voer de volgende opdrachten uit in Terminal (controleer eerst of er maar één item is, vanaf stap 2): sudo standaard instellingen delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist. -

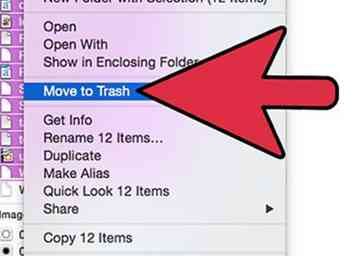

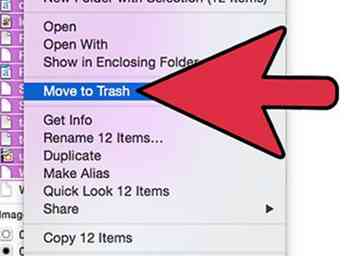

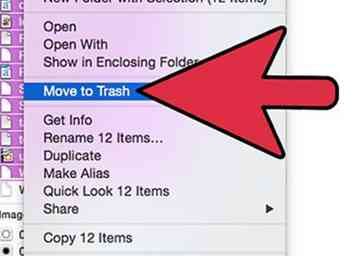

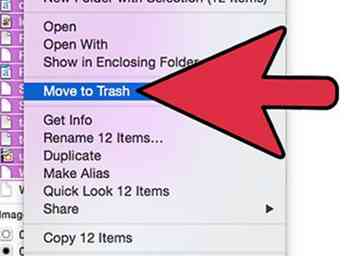

7 Wis de bestanden die zijn verkregen in stap 2 en 5.

7 Wis de bestanden die zijn verkregen in stap 2 en 5. -

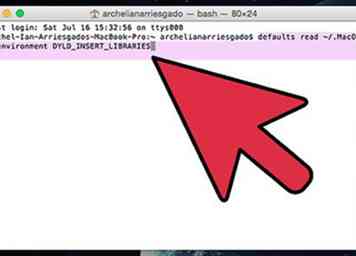

8 Voer de volgende opdracht uit in Terminal: standaard lees ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES.

8 Voer de volgende opdracht uit in Terminal: standaard lees ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES. -

9 Let op het resultaat. Uw systeem is al vrij van deze variant als u een foutbericht krijgt dat lijkt op het volgende: "Het domein / standaardpaar van (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) bestaat niet".

9 Let op het resultaat. Uw systeem is al vrij van deze variant als u een foutbericht krijgt dat lijkt op het volgende: "Het domein / standaardpaar van (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) bestaat niet". -

10 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%.

10 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%. -

11 Noteer de waarde na "__ldpath__".

11 Noteer de waarde na "__ldpath__". -

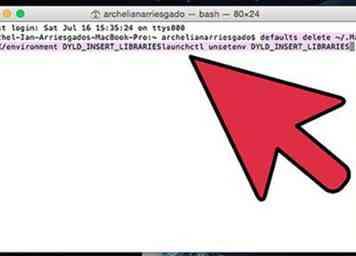

12 Voer de volgende opdrachten uit in Terminal: standaardinstellingen delete ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlunchctl unseen DYLD_INSERT_LIBRARIES.

12 Voer de volgende opdrachten uit in Terminal: standaardinstellingen delete ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlunchctl unseen DYLD_INSERT_LIBRARIES. -

13 Verwijder ten slotte de bestanden die zijn verkregen in stap 9 en 11.

13 Verwijder ten slotte de bestanden die zijn verkregen in stap 9 en 11.

Stappen om je Mac te beschermen tegen toekomstige aanvallen

-

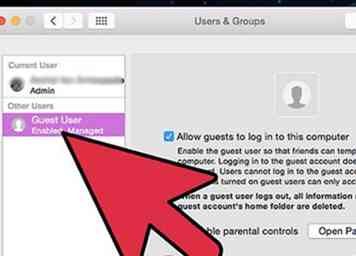

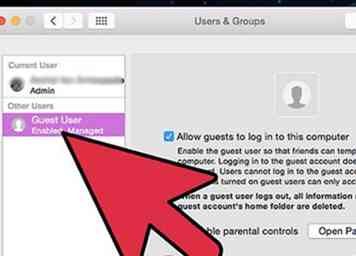

1 Maak een niet-beheerdersaccount op je Mac. En gebruik het voor dagelijks gebruik, zoals het controleren van e-mails en surfen op internet (het account dat over het algemeen standaard wordt gemaakt en dat u gebruikt, heeft beheerdersrechten).

1 Maak een niet-beheerdersaccount op je Mac. En gebruik het voor dagelijks gebruik, zoals het controleren van e-mails en surfen op internet (het account dat over het algemeen standaard wordt gemaakt en dat u gebruikt, heeft beheerdersrechten). -

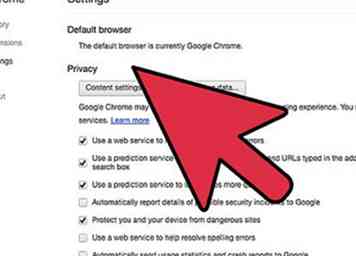

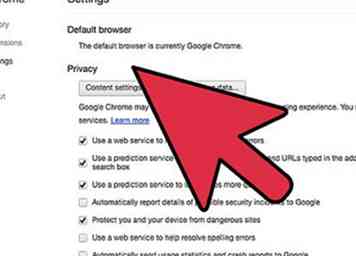

2 Download en gebruik een veilige browser. Het wordt aanbevolen om Google Chrome te gebruiken omdat het een sandbox-plus heeft en het wordt ook geleverd met een eigen sandbox-flitsspeler.

2 Download en gebruik een veilige browser. Het wordt aanbevolen om Google Chrome te gebruiken omdat het een sandbox-plus heeft en het wordt ook geleverd met een eigen sandbox-flitsspeler. -

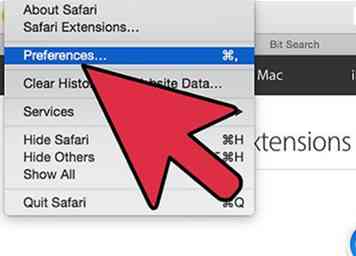

3 Nadat u de nieuwe browser hebt gedownload en geïnstalleerd, vergeet dan niet uw standaardbrowser te maken.

3 Nadat u de nieuwe browser hebt gedownload en geïnstalleerd, vergeet dan niet uw standaardbrowser te maken. -

4 Verwijder de standaard flash-speler of update deze (Apple werkt de flash-speler niet regelmatig bij). Opmerking: omdat je standaard Google Chrome hebt, heb je niet langer de standaard flash-speler nodig, want Chrome wordt geleverd met de bijgewerkte flash-speler.

4 Verwijder de standaard flash-speler of update deze (Apple werkt de flash-speler niet regelmatig bij). Opmerking: omdat je standaard Google Chrome hebt, heb je niet langer de standaard flash-speler nodig, want Chrome wordt geleverd met de bijgewerkte flash-speler. -

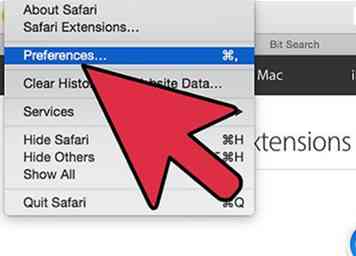

5 Verwijderen / uitschakelen van Java. Apple werkt Java niet regelmatig bij - meestal gebeurt dit na maanden nadat het is uitgebracht, en het is niet mogelijk om het handmatig bij te werken op Mac. Dus als je het niet wilt verwijderen omdat je een aantal Java web-applets gebruikt, is het aan te bevelen om het in ieder geval uit te schakelen van de Safari-browser.

5 Verwijderen / uitschakelen van Java. Apple werkt Java niet regelmatig bij - meestal gebeurt dit na maanden nadat het is uitgebracht, en het is niet mogelijk om het handmatig bij te werken op Mac. Dus als je het niet wilt verwijderen omdat je een aantal Java web-applets gebruikt, is het aan te bevelen om het in ieder geval uit te schakelen van de Safari-browser. -

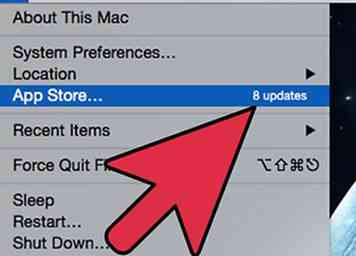

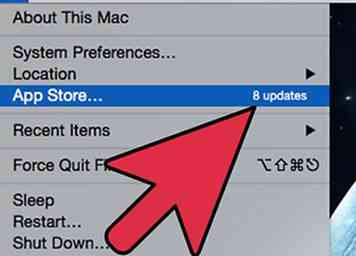

6 Update uw Mac-software op regelmatige basis, het kost u geen cent, maar het bespaart u bekende kwetsbaarheden.

6 Update uw Mac-software op regelmatige basis, het kost u geen cent, maar het bespaart u bekende kwetsbaarheden. -

7 Installeer een goede antivirus voor Mac. En update en voer de antivirus van tijd tot tijd uit.

7 Installeer een goede antivirus voor Mac. En update en voer de antivirus van tijd tot tijd uit. -

8 Installeer de kleine snuif. Het is een firewallprogramma dat laat zien welke applicatie het netwerk probeert te gebruiken en biedt u aan om die applicatie toe te staan of te blokkeren om verbinding te maken met het netwerk.

8 Installeer de kleine snuif. Het is een firewallprogramma dat laat zien welke applicatie het netwerk probeert te gebruiken en biedt u aan om die applicatie toe te staan of te blokkeren om verbinding te maken met het netwerk.

Minotauromaquia

Minotauromaquia

1 Voer de volgende opdracht uit in Terminal: standaard lees / Toepassingen / Safari.app/Contents/Info LSEnvironment.

1 Voer de volgende opdracht uit in Terminal: standaard lees / Toepassingen / Safari.app/Contents/Info LSEnvironment.  2 Let op de waarde, DYLD_INSERT_LIBRARIES.

2 Let op de waarde, DYLD_INSERT_LIBRARIES.  3 Ga naar stap 8 als u het volgende foutbericht krijgt: "Het domein / standaardpaar (/Applications/Safari.app/Contents/Info, LSEnvironment) bestaat niet".

3 Ga naar stap 8 als u het volgende foutbericht krijgt: "Het domein / standaardpaar (/Applications/Safari.app/Contents/Info, LSEnvironment) bestaat niet".  4 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%.

4 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step2%.  5 Noteer de waarde na "__ldpath__".

5 Noteer de waarde na "__ldpath__".  6 Voer de volgende opdrachten uit in Terminal (controleer eerst of er maar één item is, vanaf stap 2): sudo standaard instellingen delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist.

6 Voer de volgende opdrachten uit in Terminal (controleer eerst of er maar één item is, vanaf stap 2): sudo standaard instellingen delete /Applications/Safari.app/Contents/Info LSEnvironment sudo chmod 644 /Applications/Safari.app/Contents/Info.plist.  7 Wis de bestanden die zijn verkregen in stap 2 en 5.

7 Wis de bestanden die zijn verkregen in stap 2 en 5.  8 Voer de volgende opdracht uit in Terminal: standaard lees ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES.

8 Voer de volgende opdracht uit in Terminal: standaard lees ~ / .MacOSX / environment DYLD_INSERT_LIBRARIES.  9 Let op het resultaat. Uw systeem is al vrij van deze variant als u een foutbericht krijgt dat lijkt op het volgende: "Het domein / standaardpaar van (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) bestaat niet".

9 Let op het resultaat. Uw systeem is al vrij van deze variant als u een foutbericht krijgt dat lijkt op het volgende: "Het domein / standaardpaar van (/Users/joe/.MacOSX/environment, DYLD_INSERT_LIBRARIES) bestaat niet".  10 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%.

10 Voer anders de volgende opdracht uit in Terminal: grep -a -o '__ldpath __ [- ~] *'% path_obtained_in_step9%.  11 Noteer de waarde na "__ldpath__".

11 Noteer de waarde na "__ldpath__".  12 Voer de volgende opdrachten uit in Terminal: standaardinstellingen delete ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlunchctl unseen DYLD_INSERT_LIBRARIES.

12 Voer de volgende opdrachten uit in Terminal: standaardinstellingen delete ~ / .MacOSX / environment DYLD_INSERT_LIBRARIESlunchctl unseen DYLD_INSERT_LIBRARIES.  13 Verwijder ten slotte de bestanden die zijn verkregen in stap 9 en 11.

13 Verwijder ten slotte de bestanden die zijn verkregen in stap 9 en 11.  1 Maak een niet-beheerdersaccount op je Mac. En gebruik het voor dagelijks gebruik, zoals het controleren van e-mails en surfen op internet (het account dat over het algemeen standaard wordt gemaakt en dat u gebruikt, heeft beheerdersrechten).

1 Maak een niet-beheerdersaccount op je Mac. En gebruik het voor dagelijks gebruik, zoals het controleren van e-mails en surfen op internet (het account dat over het algemeen standaard wordt gemaakt en dat u gebruikt, heeft beheerdersrechten).  2 Download en gebruik een veilige browser. Het wordt aanbevolen om Google Chrome te gebruiken omdat het een sandbox-plus heeft en het wordt ook geleverd met een eigen sandbox-flitsspeler.

2 Download en gebruik een veilige browser. Het wordt aanbevolen om Google Chrome te gebruiken omdat het een sandbox-plus heeft en het wordt ook geleverd met een eigen sandbox-flitsspeler.  3 Nadat u de nieuwe browser hebt gedownload en geïnstalleerd, vergeet dan niet uw standaardbrowser te maken.

3 Nadat u de nieuwe browser hebt gedownload en geïnstalleerd, vergeet dan niet uw standaardbrowser te maken.  4 Verwijder de standaard flash-speler of update deze (Apple werkt de flash-speler niet regelmatig bij). Opmerking: omdat je standaard Google Chrome hebt, heb je niet langer de standaard flash-speler nodig, want Chrome wordt geleverd met de bijgewerkte flash-speler.

4 Verwijder de standaard flash-speler of update deze (Apple werkt de flash-speler niet regelmatig bij). Opmerking: omdat je standaard Google Chrome hebt, heb je niet langer de standaard flash-speler nodig, want Chrome wordt geleverd met de bijgewerkte flash-speler.  5 Verwijderen / uitschakelen van Java. Apple werkt Java niet regelmatig bij - meestal gebeurt dit na maanden nadat het is uitgebracht, en het is niet mogelijk om het handmatig bij te werken op Mac. Dus als je het niet wilt verwijderen omdat je een aantal Java web-applets gebruikt, is het aan te bevelen om het in ieder geval uit te schakelen van de Safari-browser.

5 Verwijderen / uitschakelen van Java. Apple werkt Java niet regelmatig bij - meestal gebeurt dit na maanden nadat het is uitgebracht, en het is niet mogelijk om het handmatig bij te werken op Mac. Dus als je het niet wilt verwijderen omdat je een aantal Java web-applets gebruikt, is het aan te bevelen om het in ieder geval uit te schakelen van de Safari-browser.  6 Update uw Mac-software op regelmatige basis, het kost u geen cent, maar het bespaart u bekende kwetsbaarheden.

6 Update uw Mac-software op regelmatige basis, het kost u geen cent, maar het bespaart u bekende kwetsbaarheden.  7 Installeer een goede antivirus voor Mac. En update en voer de antivirus van tijd tot tijd uit.

7 Installeer een goede antivirus voor Mac. En update en voer de antivirus van tijd tot tijd uit.  8 Installeer de kleine snuif. Het is een firewallprogramma dat laat zien welke applicatie het netwerk probeert te gebruiken en biedt u aan om die applicatie toe te staan of te blokkeren om verbinding te maken met het netwerk.

8 Installeer de kleine snuif. Het is een firewallprogramma dat laat zien welke applicatie het netwerk probeert te gebruiken en biedt u aan om die applicatie toe te staan of te blokkeren om verbinding te maken met het netwerk.