De beste manier om ervoor te zorgen dat uw database beveiligd is tegen hackers, is door te denken als een hacker. Als u een hacker was, wat voor soort informatie zou u dan zoeken? Hoe zou je het proberen te krijgen? Er zijn talloze soorten databases en veel verschillende manieren om ze te hacken, maar de meeste hackers zullen proberen het database root-wachtwoord te kraken of een bekende database-exploit uit te voeren. Als u vertrouwd bent met SQL-instructies en basisbegrippen van databases begrijpt, kunt u een database hacken.

Methode één van de drie:

Een SQL-injectie gebruiken

-

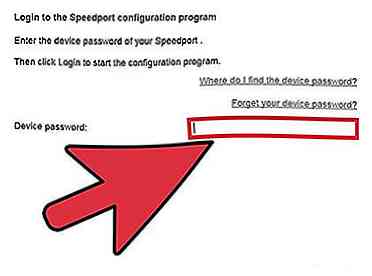

1 Zoek uit of de database kwetsbaar is.[1] Je zult handig moeten zijn met databaseverklaringen om deze methode te gebruiken. Open het aanmeldscherm van de database-webinterface in uw webbrowser en typ a ' (enkel aanhalingsteken) in het veld voor de gebruikersnaam. Klik op 'Inloggen'. Als u een foutmelding ziet die lijkt op 'SQL-uitzondering: quotering die niet correct is beëindigd' of 'ongeldig teken', is de database kwetsbaar voor SQL-injecties.

1 Zoek uit of de database kwetsbaar is.[1] Je zult handig moeten zijn met databaseverklaringen om deze methode te gebruiken. Open het aanmeldscherm van de database-webinterface in uw webbrowser en typ a ' (enkel aanhalingsteken) in het veld voor de gebruikersnaam. Klik op 'Inloggen'. Als u een foutmelding ziet die lijkt op 'SQL-uitzondering: quotering die niet correct is beëindigd' of 'ongeldig teken', is de database kwetsbaar voor SQL-injecties. -

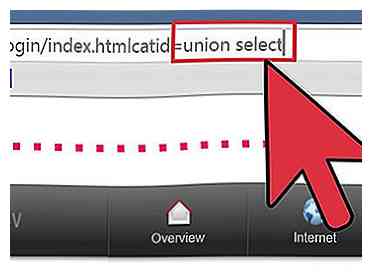

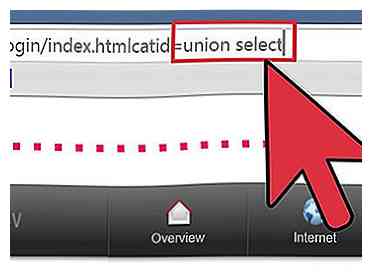

2 Zoek het aantal kolommen.[2] Keer terug naar de inlogpagina voor de database (of een andere URL die eindigt op "id =" of "catid =") en klik in het adresvak van de browser. Na de URL raakt u de spatiebalk en typt u

2 Zoek het aantal kolommen.[2] Keer terug naar de inlogpagina voor de database (of een andere URL die eindigt op "id =" of "catid =") en klik in het adresvak van de browser. Na de URL raakt u de spatiebalk en typt u bestellen per 1en druk dan op ↵ invoeren. Verhoog het aantal naar 2 en druk op ↵ invoeren. Blijf stijgen totdat je een foutmelding krijgt. Het werkelijke aantal kolommen is het getal dat u hebt ingevoerd voor het nummer dat u de fout gaf. -

3 Zoek naar welke kolommen zoekopdrachten accepteren. Aan het einde van de URL in de adresbalk, wijzigt u de

3 Zoek naar welke kolommen zoekopdrachten accepteren. Aan het einde van de URL in de adresbalk, wijzigt u de catid = 1ofid = 1naarcatid = -1ofid = -1. Raak de spatiebalk en typvakbond selecteer 1,2,3,4,5,6(als er 6 kolommen zijn). De getallen moeten tot het totale aantal kolommen worden geteld en elke kolom moet van elkaar worden gescheiden door een komma. druk op ↵ invoeren en je ziet de nummers van elke kolom die een zoekopdracht accepteert. -

4 Injecteer SQL-instructies in de kolom. Als u bijvoorbeeld de huidige gebruiker wilt kennen en de injectie in kolom 2 wilt plaatsen, wist u alles na de id = 1 in de URL en raakt u de spatiebalk aan. Typ dan

4 Injecteer SQL-instructies in de kolom. Als u bijvoorbeeld de huidige gebruiker wilt kennen en de injectie in kolom 2 wilt plaatsen, wist u alles na de id = 1 in de URL en raakt u de spatiebalk aan. Typ dan vak 1, concat (gebruiker ()), 3,4,5,6--. Raken ↵ invoeren en u ziet de naam van de huidige databasegebruiker op het scherm. Gebruik alle SQL-instructies die u wilt retourneren, zoals lijsten met gebruikersnamen en wachtwoorden om te kraken.

Methode twee van drie:

Kraken van het database root-wachtwoord

-

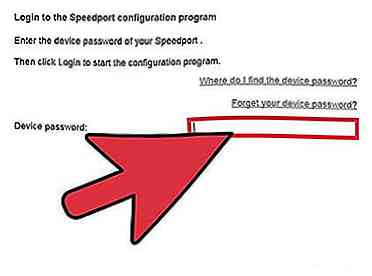

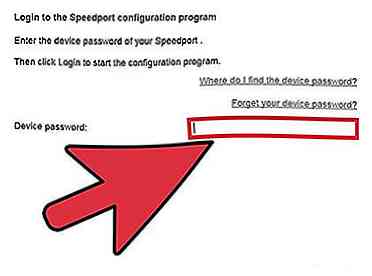

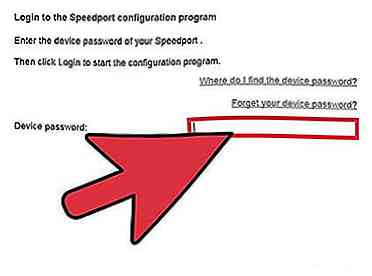

1 Probeer in te loggen als root met het standaard wachtwoord. Sommige databases hebben standaard geen root (admin) -wachtwoord, dus u kunt misschien binnenkomen om het wachtwoordveld leeg te laten. Sommige anderen hebben standaardwachtwoorden die eenvoudig kunnen worden gevonden door te zoeken op database-technische ondersteuningsforums.

1 Probeer in te loggen als root met het standaard wachtwoord. Sommige databases hebben standaard geen root (admin) -wachtwoord, dus u kunt misschien binnenkomen om het wachtwoordveld leeg te laten. Sommige anderen hebben standaardwachtwoorden die eenvoudig kunnen worden gevonden door te zoeken op database-technische ondersteuningsforums. -

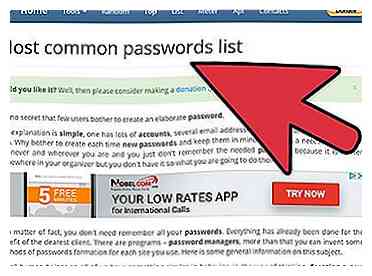

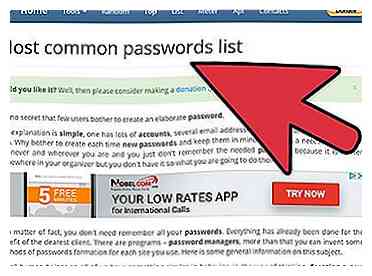

2 Probeer gemeenschappelijke wachtwoorden. Als de beheerder het account heeft beveiligd met een wachtwoord (een waarschijnlijke situatie), probeer dan gemeenschappelijke combinaties van gebruikersnaam en wachtwoord. Sommige hackers publiceren openbare lijsten met wachtwoorden die ze hebben gekraakt tijdens het gebruik van controletools. Probeer een aantal verschillende combinaties van gebruikersnaam en wachtwoord.

2 Probeer gemeenschappelijke wachtwoorden. Als de beheerder het account heeft beveiligd met een wachtwoord (een waarschijnlijke situatie), probeer dan gemeenschappelijke combinaties van gebruikersnaam en wachtwoord. Sommige hackers publiceren openbare lijsten met wachtwoorden die ze hebben gekraakt tijdens het gebruik van controletools. Probeer een aantal verschillende combinaties van gebruikersnaam en wachtwoord. - Een gerenommeerde site met verzamelde wachtwoordlijsten is https://github.com/danielmiessler/SecLists/tree/master/Passwords.

- Het handmatig proberen van wachtwoorden kan tijdrovend zijn, maar het kan geen kwaad om het een kans te geven voordat je de grote wapens uitschakelt.

-

3 Gebruik een hulpprogramma voor wachtwoordcontrole.[3] U kunt verschillende hulpmiddelen gebruiken om duizenden woordenboekwoorden en letters / cijfers / symbolencombinaties met brute kracht te proberen totdat het wachtwoord is gekraakt.

3 Gebruik een hulpprogramma voor wachtwoordcontrole.[3] U kunt verschillende hulpmiddelen gebruiken om duizenden woordenboekwoorden en letters / cijfers / symbolencombinaties met brute kracht te proberen totdat het wachtwoord is gekraakt. - Hulpprogramma's zoals DBPwAudit (voor Oracle, MySQL, MS-SQL en DB2) en Access Passview (voor MS Access) zijn populaire wachtwoordcontrolehulpprogramma's die tegen de meeste databases kunnen worden uitgevoerd.[4] U kunt ook zoeken naar nieuwere wachtwoordcontroletools voor uw database. Bijvoorbeeld een zoekopdracht naar

wachtwoord audit tool oracle dbals je een Oracle-database hackt. - Als u een account hebt op de server die de database host, kunt u een hash-kraker zoals John the Ripper tegen het wachtwoordbestand van de database uitvoeren. De locatie van het hash-bestand is afhankelijk van de database.[5]

- Alleen downloaden van sites die u kunt vertrouwen. Onderzoekstools uitgebreid voor gebruik.

- Hulpprogramma's zoals DBPwAudit (voor Oracle, MySQL, MS-SQL en DB2) en Access Passview (voor MS Access) zijn populaire wachtwoordcontrolehulpprogramma's die tegen de meeste databases kunnen worden uitgevoerd.[4] U kunt ook zoeken naar nieuwere wachtwoordcontroletools voor uw database. Bijvoorbeeld een zoekopdracht naar

Methode drie van drie:

Database-exploits uitvoeren

-

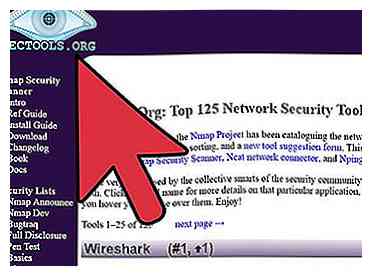

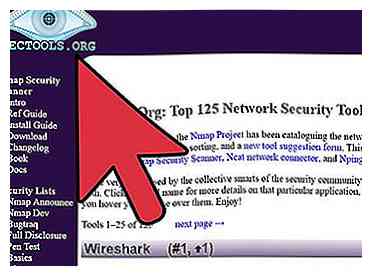

1 Zoek een exploit om uit te voeren.[6] Sectools.org catalogiseert beveiligingshulpmiddelen (inclusief exploits) al meer dan tien jaar. Hun tools zijn gerenommeerd en worden door systeembeheerders over de hele wereld gebruikt voor beveiligingstests. Blader door hun "Exploitation" -database (of zoek een andere betrouwbare site) om hulpprogramma's of tekstbestanden te vinden die u helpen gaten in de beveiliging in databases te misbruiken.

1 Zoek een exploit om uit te voeren.[6] Sectools.org catalogiseert beveiligingshulpmiddelen (inclusief exploits) al meer dan tien jaar. Hun tools zijn gerenommeerd en worden door systeembeheerders over de hele wereld gebruikt voor beveiligingstests. Blader door hun "Exploitation" -database (of zoek een andere betrouwbare site) om hulpprogramma's of tekstbestanden te vinden die u helpen gaten in de beveiliging in databases te misbruiken. - Een andere site met exploits is www.exploit-db.com. Ga naar hun website en klik op de link Zoeken en zoek vervolgens naar het type database dat u wilt hacken (bijvoorbeeld 'oracle'). Typ de Captcha-code in het daarvoor bestemde vak en zoek.

- Zorg ervoor dat je alle exploits onderzoekt die je van plan bent te proberen, zodat je weet wat je moet doen in geval van mogelijke problemen.

-

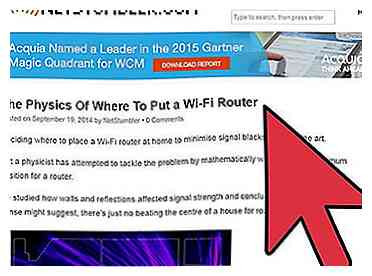

2 Zoek een kwetsbaar netwerk door wardriving.[7] Wardriving is rijden (of fietsen of lopen) rond een gebied tijdens het uitvoeren van een netwerkscanner (zoals NetStumbler of Kismet) in het streven naar een onbeveiligd netwerk. Wardriving is technisch legaal. Iets illegaals doen van een netwerk dat je tegenkomt terwijl je aan het werken bent, is dat niet.

2 Zoek een kwetsbaar netwerk door wardriving.[7] Wardriving is rijden (of fietsen of lopen) rond een gebied tijdens het uitvoeren van een netwerkscanner (zoals NetStumbler of Kismet) in het streven naar een onbeveiligd netwerk. Wardriving is technisch legaal. Iets illegaals doen van een netwerk dat je tegenkomt terwijl je aan het werken bent, is dat niet. -

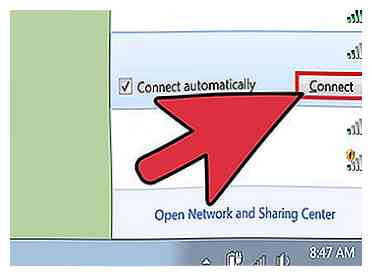

3 Gebruik de database-exploit van het kwetsbare netwerk. Als je iets doet wat je niet hoort te doen, is het waarschijnlijk geen goed idee om het vanuit je eigen netwerk te doen. Maak draadloos verbinding met een van de open netwerken die je hebt gevonden terwijl je aan het werk bent en voer de exploit uit die je hebt onderzocht en gekozen.

3 Gebruik de database-exploit van het kwetsbare netwerk. Als je iets doet wat je niet hoort te doen, is het waarschijnlijk geen goed idee om het vanuit je eigen netwerk te doen. Maak draadloos verbinding met een van de open netwerken die je hebt gevonden terwijl je aan het werk bent en voer de exploit uit die je hebt onderzocht en gekozen.

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia

1 Zoek uit of de database kwetsbaar is.[1] Je zult handig moeten zijn met databaseverklaringen om deze methode te gebruiken. Open het aanmeldscherm van de database-webinterface in uw webbrowser en typ a

1 Zoek uit of de database kwetsbaar is.[1] Je zult handig moeten zijn met databaseverklaringen om deze methode te gebruiken. Open het aanmeldscherm van de database-webinterface in uw webbrowser en typ a  2 Zoek het aantal kolommen.[2] Keer terug naar de inlogpagina voor de database (of een andere URL die eindigt op "id =" of "catid =") en klik in het adresvak van de browser. Na de URL raakt u de spatiebalk en typt u

2 Zoek het aantal kolommen.[2] Keer terug naar de inlogpagina voor de database (of een andere URL die eindigt op "id =" of "catid =") en klik in het adresvak van de browser. Na de URL raakt u de spatiebalk en typt u  3 Zoek naar welke kolommen zoekopdrachten accepteren. Aan het einde van de URL in de adresbalk, wijzigt u de

3 Zoek naar welke kolommen zoekopdrachten accepteren. Aan het einde van de URL in de adresbalk, wijzigt u de  4 Injecteer SQL-instructies in de kolom. Als u bijvoorbeeld de huidige gebruiker wilt kennen en de injectie in kolom 2 wilt plaatsen, wist u alles na de id = 1 in de URL en raakt u de spatiebalk aan. Typ dan

4 Injecteer SQL-instructies in de kolom. Als u bijvoorbeeld de huidige gebruiker wilt kennen en de injectie in kolom 2 wilt plaatsen, wist u alles na de id = 1 in de URL en raakt u de spatiebalk aan. Typ dan  1 Probeer in te loggen als root met het standaard wachtwoord. Sommige databases hebben standaard geen root (admin) -wachtwoord, dus u kunt misschien binnenkomen om het wachtwoordveld leeg te laten. Sommige anderen hebben standaardwachtwoorden die eenvoudig kunnen worden gevonden door te zoeken op database-technische ondersteuningsforums.

1 Probeer in te loggen als root met het standaard wachtwoord. Sommige databases hebben standaard geen root (admin) -wachtwoord, dus u kunt misschien binnenkomen om het wachtwoordveld leeg te laten. Sommige anderen hebben standaardwachtwoorden die eenvoudig kunnen worden gevonden door te zoeken op database-technische ondersteuningsforums.  2 Probeer gemeenschappelijke wachtwoorden. Als de beheerder het account heeft beveiligd met een wachtwoord (een waarschijnlijke situatie), probeer dan gemeenschappelijke combinaties van gebruikersnaam en wachtwoord. Sommige hackers publiceren openbare lijsten met wachtwoorden die ze hebben gekraakt tijdens het gebruik van controletools. Probeer een aantal verschillende combinaties van gebruikersnaam en wachtwoord.

2 Probeer gemeenschappelijke wachtwoorden. Als de beheerder het account heeft beveiligd met een wachtwoord (een waarschijnlijke situatie), probeer dan gemeenschappelijke combinaties van gebruikersnaam en wachtwoord. Sommige hackers publiceren openbare lijsten met wachtwoorden die ze hebben gekraakt tijdens het gebruik van controletools. Probeer een aantal verschillende combinaties van gebruikersnaam en wachtwoord.  3 Gebruik een hulpprogramma voor wachtwoordcontrole.[3] U kunt verschillende hulpmiddelen gebruiken om duizenden woordenboekwoorden en letters / cijfers / symbolencombinaties met brute kracht te proberen totdat het wachtwoord is gekraakt.

3 Gebruik een hulpprogramma voor wachtwoordcontrole.[3] U kunt verschillende hulpmiddelen gebruiken om duizenden woordenboekwoorden en letters / cijfers / symbolencombinaties met brute kracht te proberen totdat het wachtwoord is gekraakt.  1 Zoek een exploit om uit te voeren.[6] Sectools.org catalogiseert beveiligingshulpmiddelen (inclusief exploits) al meer dan tien jaar. Hun tools zijn gerenommeerd en worden door systeembeheerders over de hele wereld gebruikt voor beveiligingstests. Blader door hun "Exploitation" -database (of zoek een andere betrouwbare site) om hulpprogramma's of tekstbestanden te vinden die u helpen gaten in de beveiliging in databases te misbruiken.

1 Zoek een exploit om uit te voeren.[6] Sectools.org catalogiseert beveiligingshulpmiddelen (inclusief exploits) al meer dan tien jaar. Hun tools zijn gerenommeerd en worden door systeembeheerders over de hele wereld gebruikt voor beveiligingstests. Blader door hun "Exploitation" -database (of zoek een andere betrouwbare site) om hulpprogramma's of tekstbestanden te vinden die u helpen gaten in de beveiliging in databases te misbruiken.  2 Zoek een kwetsbaar netwerk door wardriving.[7] Wardriving is rijden (of fietsen of lopen) rond een gebied tijdens het uitvoeren van een netwerkscanner (zoals NetStumbler of Kismet) in het streven naar een onbeveiligd netwerk. Wardriving is technisch legaal. Iets illegaals doen van een netwerk dat je tegenkomt terwijl je aan het werken bent, is dat niet.

2 Zoek een kwetsbaar netwerk door wardriving.[7] Wardriving is rijden (of fietsen of lopen) rond een gebied tijdens het uitvoeren van een netwerkscanner (zoals NetStumbler of Kismet) in het streven naar een onbeveiligd netwerk. Wardriving is technisch legaal. Iets illegaals doen van een netwerk dat je tegenkomt terwijl je aan het werken bent, is dat niet.  3 Gebruik de database-exploit van het kwetsbare netwerk. Als je iets doet wat je niet hoort te doen, is het waarschijnlijk geen goed idee om het vanuit je eigen netwerk te doen. Maak draadloos verbinding met een van de open netwerken die je hebt gevonden terwijl je aan het werk bent en voer de exploit uit die je hebt onderzocht en gekozen.

3 Gebruik de database-exploit van het kwetsbare netwerk. Als je iets doet wat je niet hoort te doen, is het waarschijnlijk geen goed idee om het vanuit je eigen netwerk te doen. Maak draadloos verbinding met een van de open netwerken die je hebt gevonden terwijl je aan het werk bent en voer de exploit uit die je hebt onderzocht en gekozen.